昨今、セキュリティに関する事件報道を耳にすることが多くなってきていると感じられる方も多いのではないでしょうか。このような事件を起こす攻撃者はランサムウェアや情報抜き取りによる利益を得るため、主に大企業を標的としていました。

しかし、大企業のセキュリティ対策が強化されるに従い、大企業と取引のある中小企業や関連会社へ攻撃対象を変えてきています。そこで今回は基本的な対策を中心に紹介したいと思います。

しかし、大企業のセキュリティ対策が強化されるに従い、大企業と取引のある中小企業や関連会社へ攻撃対象を変えてきています。そこで今回は基本的な対策を中心に紹介したいと思います。

セキュリティリスク

IPA(情報処理推進機構)が「情報セキュリティ10大脅威 2023」を発表しています。組織における脅威の上位3件を抜粋しますと、順位は変わっていますが、前年と同じ項目が並んでいます。これらの脅威に対して対策を行っていくことが重要となります。

順位 |

組織 |

1位 |

ランサムウェアによる被害 |

2位 |

サプライチェーンの弱点を悪用した攻撃 |

3位 |

標的型攻撃による機密情報の窃取 |

表1 独立行政法人情報処理推進機構 情報セキュリティ10大脅威[組織編]より

図1 IPA(情報処理機構)HPより 「情報セキュリティ10大脅威 2023」解説書

また、2023年上半期の被害届の事例も紹介します。

被害届 |

件数 |

脆弱性や設定不備を悪用された不正アクセス |

17 |

身代金を要求するサイバー攻撃の被害 |

15 |

コンピュータウイルスの検知・感染被害 |

9 |

IDとパスワードによる認証を突破された不正アクセス |

9 |

その他 |

8 |

表2 独立行政法人情報処理推進機構 コンピュータウイルス・不正アクセスの届出事例

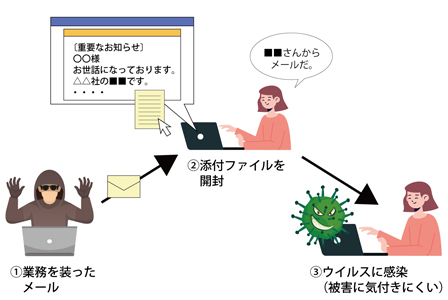

10大脅威では3位となっており、被害届でも多くの原因となっている標的型攻撃とは、標的に対して執拗に攻撃を仕掛ける方法です。例えばその企業の公開メールアドレスやドメインのメールに執拗にマルウェアやマルウェアを仕掛けたサイトへの誘導メールを送りつけます。

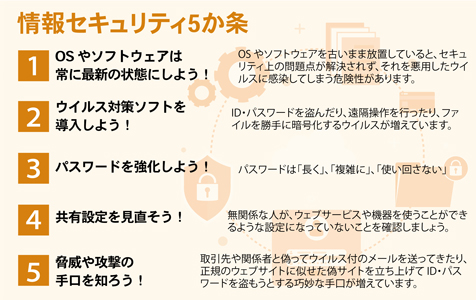

–––OSやソフトウェアは常に最新の状態にしよう!

使用しているOSにも脆弱性が存在します。WindowsやLinuxはセキュリティ改善を含む更新が配布されています。更新を適用すれば脆弱性を狙った多くの攻撃を防ぐことが出来ます。

また、ファイアウォール、UTMを導入されていても、状況を確認しないまま数年経過しているものが多くあるといわれています。

更新があってもその存在を知らないため、危険な状態になっている事があります。定期的に機器のメーカーの情報を参照して更新を行うことで、侵入の入り口を塞ぐことが出来ます。

–––ウイルス対策ソフトを導入しよう!

WindowsではWindows Defenderというアンチウイルスソフトが標準で同梱されています。また高機能なアンチウイルスソフトも多くあります。侵入したマルウェアを削除するには非常に有効です。これらのソフトはウイルス定義ファイルに基づいて判断しているため、定義ファイルが古いままだと効果が発揮されません。契約やサポートが終わり定義ファイルが更新されない状態になっていないか確認をする必要があります。

–––パスワードを強化しよう!

攻撃者はよく使われる言葉をまとめた辞書を使用してパスワードを総当たりで盗み出そうとします。これには数字や記号を含めた複雑なパスワードが有効とされていますが、覚えておくことが難しくなります。覚えやすいパスフレーズの使用やパスワードを管理するソフトウェアを使用する方法もあります。パスフレーズとは文章のことで、例えば「I like dogs and cats」のようなものですが、日本語やその人しか知らない単語を含めると良いといわれています。

また認証の方法として、スマートフォンを併用した多要素認証もパスワードが漏れた際の対処として有効です。

–––共有設定を見直そう!

共有しているファイルサーバーやクラウドサービスから情報が流出する可能性があります。その情報にアクセス出来る人を限定する、共有の必要性を見直すことも重要になります。また、退職した社員のアカウントが残っていると退職後に情報の抜き取りや、攻撃者に利用される恐れがありますので、退職時はアカウントの削除を徹底した方がいいでしょう。

–––脅威や攻撃の手口を知ろう!

アンチウイルスソフトを利用していても攻撃者から送られてくる偽サイトへのリンク情報は削除されません。本物そっくりな内容、例えば実在の社員名(公開されている経営者や幹部社員)を騙るようなメールもあります。普段と異なる指示や連絡にリンクがある場合は、送信者やそれに近い人に確認を取るなどの方法が有効です。

また、様々な機関(JVN、JPCERT、IPAなど)が脆弱性の情報を発信しています。これらを確認する事で、最新のセキュリティ情報を得ることが出来ます。利用しているソフトウェア、機器が一覧にないかチェックし、掲載されていれば更新を行うことで、攻撃の起点となる脆弱性を除去することが出来ます。

基本的な対策を紹介しましたが、これだけでは防げない脅威も存在します。併せて異常な振る舞いを検知するEDR(Endpoint Detection and Response)の導入や重要情報のバックアップを強化するなども検討されるとより安全になるでしょう。

|

|

|

| 図3 IPA(情報処理機構)HPより 「中小企業の情報セキュリティ対策ガイドライン」付録1 情報セキュリティ5か条(左)/PDF参考(右) | ||

(Up&Coming '24 新年号掲載)